| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- SQL Injection

- 시스템 해킹

- 해커팩토리 7번

- Burp Suite

- Blind Sql Injection

- 보안

- ftz

- 파일 다운로드 취약점

- 레나 튜토리얼

- 웹해킹 실습

- 부트스트랩

- 테이블명 수집

- 해커팩토리 10번

- 포렌식

- SANS

- 해커 팩토리

- union sql injection

- 디스크 포렌식

- 웹 해킹

- python flask

- CTF-d

- Burp Suite Intruder

- 해커 팩토리 6번

- 리버싱

- 해커팩토리 8번

- 게시판 만들기

- 해커팩토리

- 네트워크 포렌식

- 리버싱 기초

- 로그 분석

- Today

- Total

Cha4SEr Security Study

[CTF-D_Disk] A회사 보안팀은 내부직원… 본문

문제링크 : http://ctf-d.com/challenges

[DigitalForensic] with CTF

ctf-d.com

시나리오 : A회사 보안팀은 내부직원 PC의 자체보안감사 중 특정직원 PC에서 인터넷을 통해 내부문서를 외부로 업로드 한 흔적을 발견하였다. 보안팀은 보안 위반 흔적을 더 찾기 위해 직원 스마트폰도 임의 제출을 받아 추가 흔적을 조사하였다. 내부문서의 정보를 찾아 정답을 입력하시오.

KEY Format : Upload Date&Time(UTC+09:00)_Modified Date&Time(UTC+09:00)_FileName.Extention_Filesize(LogicalFileSize)

ex)2013/03/01&21:00:00_2013/04/03&10:00:50_sample.docx_100MB

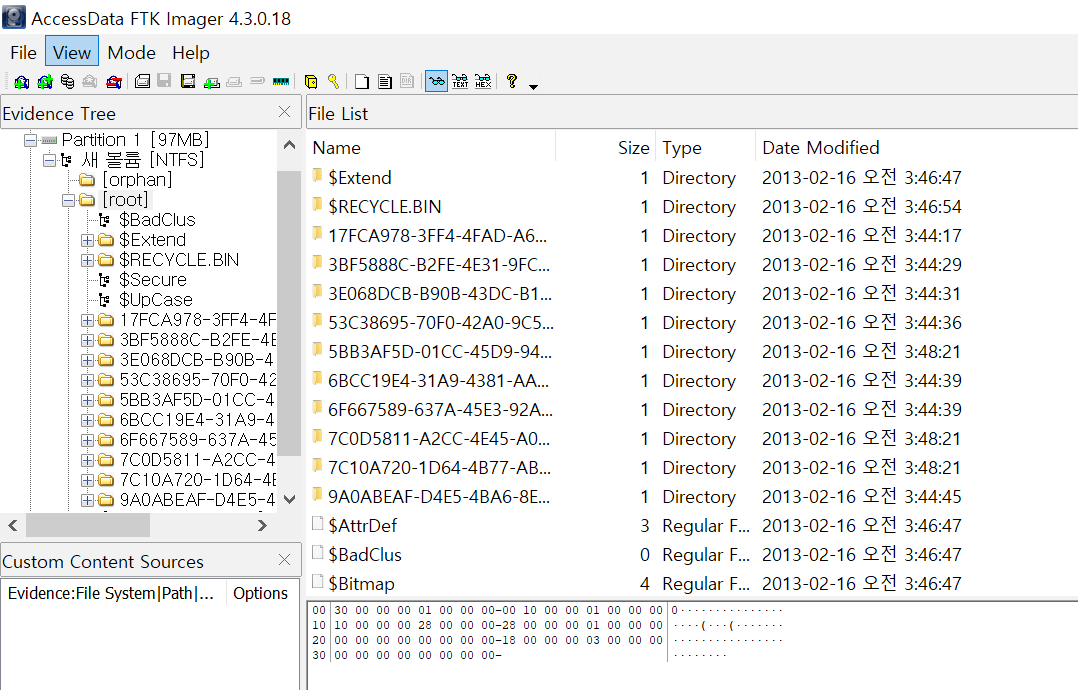

문제파일은 evidence.001 입니다. 이미지 파일인 것 같으니 FTK Imager로 열어봅시다.

NTFS 파일시스템이 보이고, root 폴더 아래에 비슷한 형식의 많은 폴더가 보입니다.

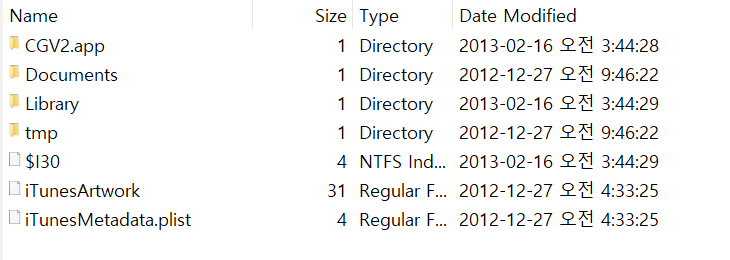

몇개를 들어가 보니

이런 폴더와 파일들이 보입니다. plist 파일은 ios 프로그래밍에 쓰이는 파일이고, iTunes 관련 파일이 있는것으로 보니 해당 스마트폰은 아이폰인것으로 추정이 되네요. 일단 이 휴대폰에 있는 앱들을 나열해봅시다.

Weather.app

CGV2.app

CNN-iPhone.app

Podcasts.app

Dropbox.app

WebViewService.app

HouseKeepingLog.app

MyPainting.app

HarooNotes.app

dayalbumlite.app

10개의 앱이 있습니다. 이중에서 파일 업로드와 관련된 앱은 Dropbox 앱인것 같습니다. 의심스러우니 자세히 살펴봅시다.

폴더를 이것저것 뒤져보니 몇몇 사진들이 있었습니다!

[Library] - [Caches] - [DropBox] - [ㅋ ㅏㅁㅔㄹㅏㅇㅓㅂㄹㅗㄷ] - [2012-12-07 18.02.47.png]

폴더에 보니

이렇게 생긴 두장의 사진이 있네요. 혹시 다른 쓸만한 사진도 있나 한번 찾아보겠습니다.

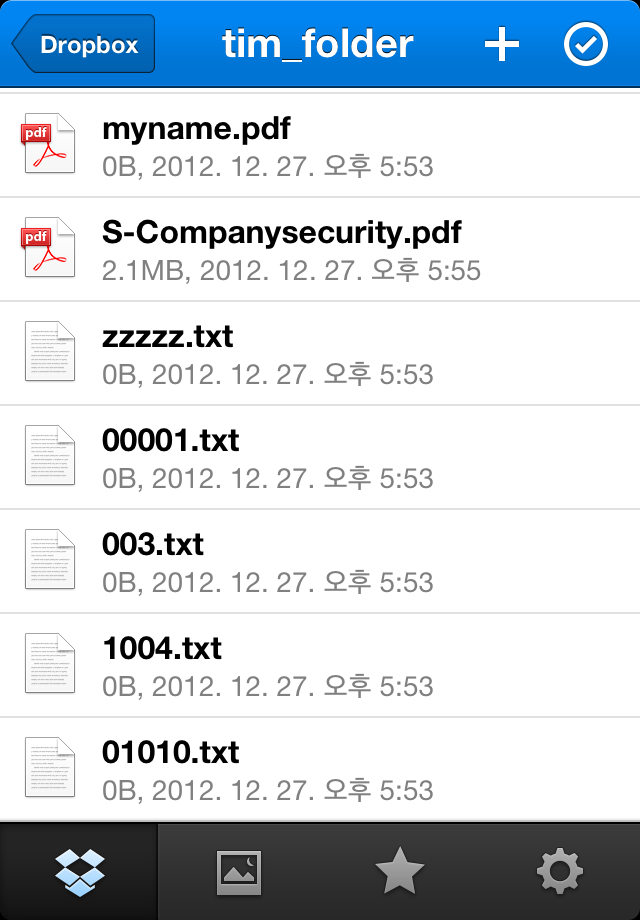

[Library] - [Caches] - [Snapshots] - [com.getdropbox.Dropbox]

폴더에

이런 사진이 발견되었습니다! 문제에서 외부 문서를 업로드했다고 하니 아마도 그 문서는

S-Companysecurity.pdf 라는 파일 같네요.

이제 파일을 알아냈으니 업로드 시간을 알아봅시다.

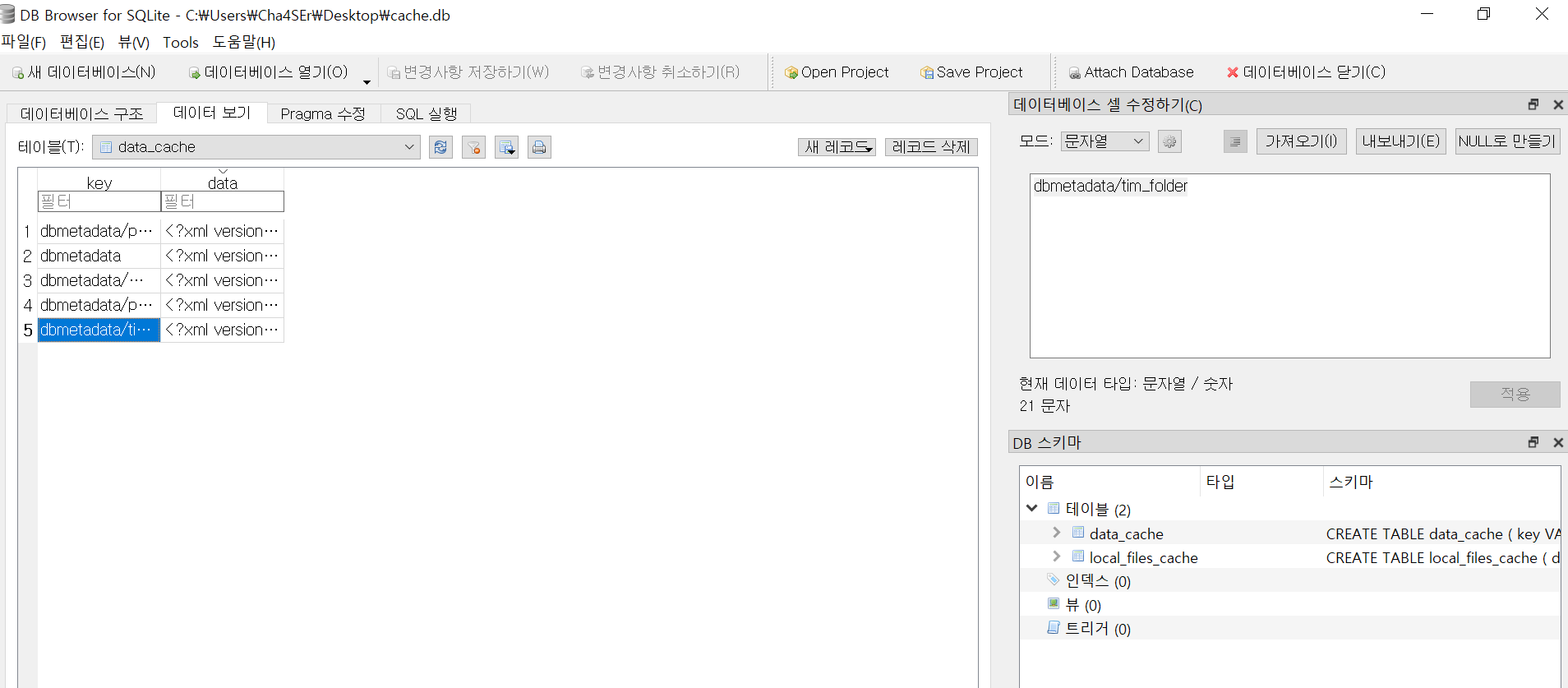

위의 Caches 폴더에 cache.db 파일이 남아있었는데, 이 파일은 Dropbox 앱이 동기화 할 때, 해당 정보가 남는 파일이기 때문에 이 파일을 분석해봅시다.

.db 파일은 DB Browser for SQLite 툴을 사용하시면 됩니다.

DB Browser로 연 후에 데이터 보기를 클릭하면 테이블에 남아있는 기록을 볼 수 있습니다. 그중에 가장 마지막에 있는 tim_folder 에 해당하는 데이터를 클릭하면

오른쪽에 데이터들을 볼 수 있습니다. 여기서 내보내기를 클릭한 다음 파일을 .plist 확장자로 저장합니다.

그 다음 plist_viewer 를 통해서 파일을 확인해 볼건데,

XML View 옆에있는 List View를 클릭하고 밑에 있는 Root를 클릭하면

Base64가 디코딩 된 파일 내용을 볼 수 있습니다.

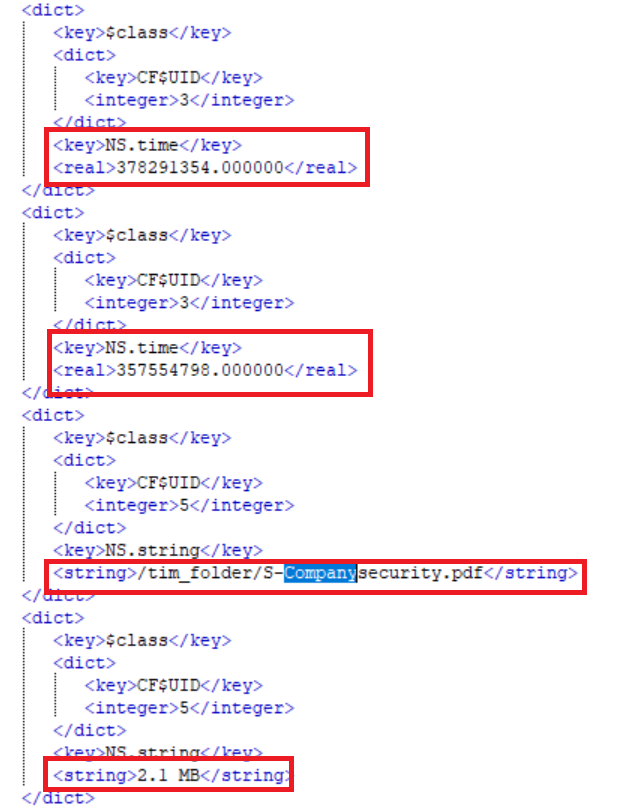

여기서 우리가 찾아야 할 파일은 S-Companysecurity.pdf 이니깐 필터링으로 Company를 입력해서 관련 데이터를 찾아봅시다.

시간과 관련된 데이터가 2개 있고, 파일명과 용량이 나와있습니다. 시간이 알아볼 수 없으니 D.code를 통해서 해석해봅시다.

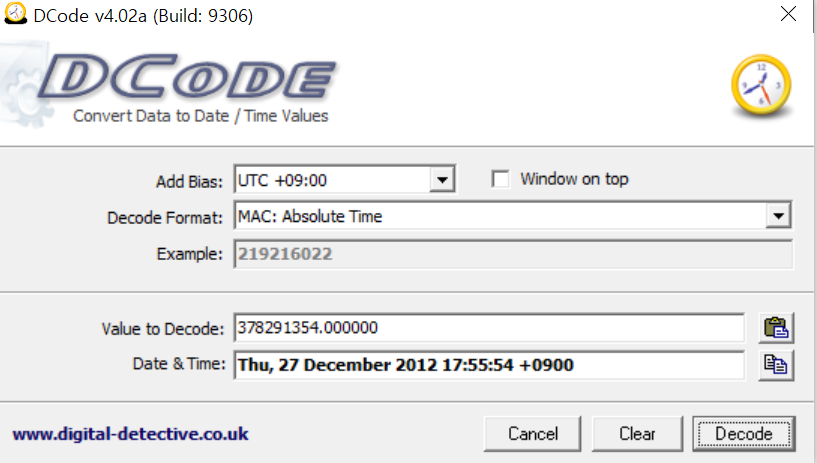

UTC는 +09:00으로 설정하고, 디코드 포맷은 윈도우가 아닌 MAC으로 설정해줍니다.

그런다음 Value to Decode 창에 위에서 찾은 NS.time 값을 입력하고 Decode 버튼을 누르면 밑에 Thu,27 ~~ 값을 얻을 수 있습니다.

마찬가지로 두 번째 NS.Time 값을 확인해봅시다.

1. Thu, 27 December 2012 17:55:54 +0900

2. Tue, 01 May 2012 17:46:38 +0900

두가지를 얻었는데 시간의 흐름상, 최종 수정을 한 다음 업로드를 하겠죠?

때문에 업로드 시간은 Thu, 27 December 2012 17:55:54 +0900

최종 수정 시간은 Tue, 01 May 2012 17:46:38 +0900 인 것으로 알 수 있습니다.

=======================================================================

KEY Format : Upload Date&Time(UTC+09:00)_Modified Date&Time(UTC+09:00)_FileName.Extention_Filesize(LogicalFileSize)

ex)2013/03/01&21:00:00_2013/04/03&10:00:50_sample.docx_100MB

=> 2012/12/27&17:55:54_2012/05/01&17:46:38_S-Companysecurity.pdf_2.1MB

'Forensic > CTF-D_Disk' 카테고리의 다른 글

| [CTF-D_Disk]조개를 찾아 열고, 진주를 찾으십시오. (0) | 2020.06.09 |

|---|---|

| [CTF-D_Disk] 저희는 디스크 이미지를 찾았습니다. (0) | 2020.06.08 |

| [CTF-D_Disk] 윈도우 작업 관리자에서 우클릭... (0) | 2020.06.05 |

| [CTF-D_Disk] 판교 테크노밸리 K기업에서… #1,2 (1) | 2020.06.02 |

| [CTF-D_Disk] 이벤트 예약 웹사이트를 운영하고..#A,B,C (0) | 2020.06.01 |