| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 게시판 만들기

- 네트워크 포렌식

- 해커팩토리

- 로그 분석

- union sql injection

- 해커 팩토리

- SANS

- 파일 다운로드 취약점

- SQL Injection

- 시스템 해킹

- Blind Sql Injection

- 리버싱

- 리버싱 기초

- 부트스트랩

- 웹 해킹

- CTF-d

- Burp Suite

- 해커팩토리 10번

- ftz

- 포렌식

- python flask

- 레나 튜토리얼

- 해커팩토리 7번

- 웹해킹 실습

- Burp Suite Intruder

- 해커팩토리 8번

- 보안

- 디스크 포렌식

- 테이블명 수집

- 해커 팩토리 6번

- Today

- Total

Cha4SEr Security Study

[CTF-D_Disk]조개를 찾아 열고, 진주를 찾으십시오. 본문

문제링크 : http://ctf-d.com/challenges

[DigitalForensic] with CTF

ctf-d.com

문제파일은

out.img 이미지 파일입니다.

이전 문제처럼 FTK Imager로 파일을 열어봅시다.

파일 목록을 보니 clam.pptx 파일과 dance.mp4 파일이 보입니다. clam.pptx 파일부터 추출해서 보도록 합시당

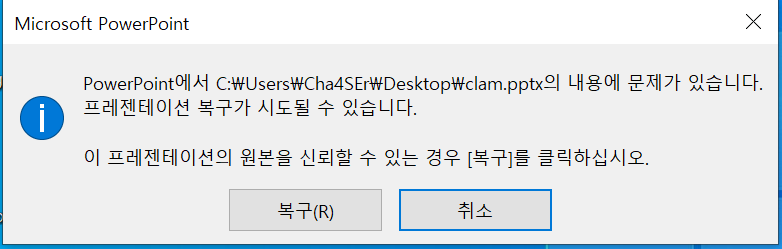

pptx 파일을 클릭하니 실행이 되지 않습니다 ㅜ

복구버튼을 눌러도 화면이 안떴습니다. 혹시 다른 파일이 pptx인척 하는것이 아닌지 의심이 생겨 Hxd로 파일 시그니처를 확인해봤습니다.

50 4B 03 04 , PK로 시작하는 것을 알 수 있습니다. PK는 pptx 파일도 해당되지만 .zip 파일도 해당이 됩니다. 그래서 파일 확장자를 clam.pptx에서 clam.zip 파일로 바꿔서 내용을 확인해보기로 했습니다.

알집으로 파일을 열어보니 파일을 복구할 수 있다고 합니다. 복구를 해봅시당

복구가 되었고 못보던 폴더가 보입니다! 뭔가 있을거같아 폴더를 뒤적뒤적해보니

사진이 많이 있는 폴더를 발견했습니다. 그런데 다른사진들에 비해 image0이 파일 형식도 gif이고, 수정한 날짜도 혼자 다르니까 저 사진이 뭔가 있는거 같습니다.

image0은 이렇게 생겼는데 뭔가 QR코드랑 비슷해보입니다. 알아보니 MaxiCode라고 하네요.

저 사진을 QR코드처럼 해독기로 돌리면 정답이 나온다고는 하는데.. 어플 몇개를 깔고 확인해보니까 인식이 잘 안되는거같네요..ㅠ 푸는방법은 알겠지만 정답은 알 수 없었습니다 ㅠ

'Forensic > CTF-D_Disk' 카테고리의 다른 글

| [CTF-D_Disk] 저희는 디스크 이미지를 찾았습니다. (0) | 2020.06.08 |

|---|---|

| [CTF-D_Disk] 윈도우 작업 관리자에서 우클릭... (0) | 2020.06.05 |

| [CTF-D_Disk] A회사 보안팀은 내부직원… (0) | 2020.06.04 |

| [CTF-D_Disk] 판교 테크노밸리 K기업에서… #1,2 (1) | 2020.06.02 |

| [CTF-D_Disk] 이벤트 예약 웹사이트를 운영하고..#A,B,C (0) | 2020.06.01 |